Fallo de Stagefright pone en peligro 1000 millones de dispositivos con ficheros MP3

A pesar de que todavía muchos fabricantes han sido incapaces de introducir el parche contra Stagefright en todos los dispositivos, hoy se descubre una nueva vulnerabilidad que afecta a la misma librería y que esta vez afecta archivos MP3 o MP4. Stagefright es una de las vulnerabilidades más alarmantes descubiertas hasta ahora en Android, ya que afecta a la gran mayoría de terminales activos actualmente y puede poner en peligro nuestro teléfono sin que ni siquiera nos demos cuenta. A continuación, la explicación en detalle sobre qué es Stagefright, a qué dispositivos ha afectado y cómo protegerse.

- ¿Es necesario tener un antivirus en Android?

- Cómo aumentar la seguridad en tu smartphone Android

Qué es Stagefright

Stagefright es el apodo que ha recibido un fallo de seguridad descubierto en el sistema operativo Android, a través del cual se puede hackear un teléfono que utilice Android enviando contenido multimedia en forma de MMS o a través de un archivo con formato MP3 o MP4. Al hacer esto, el mecanismo libStageFright, que vive dentro del sistema operativo y sirve para procesar contenido multimedia, funciona como un puente de acceso entre el atacante y el dispositivo.

Vulnerabilidad por archivos MP3 y MP4

Mil millones de dispositivos vuelven a estar expuestos a la vulnerabilidad de Stagefright, esta vez a través de archivos multimedia, que también son controlados por esta librería libStageFright, presente en la mayoría de terminales Android. Zimperium, la empresa que ya descubrió el fallo de Stagefright con los MMS, ha encontrado otra vulnerabilidad para ejecutar código malicioso a través de archivos de audio o video tipo MP3 y MP4.

Vulnerabilidad por mensajes multimedia MMS

Un teléfono puede ser atacado sin que el propietario se dé cuenta, ya que debido a la naturaleza de esta vulnerabilidad, el teléfono abriría la brecha de seguridad siguiendo el mecanismo con el que procesa el MMS con el vídeo, pudiendo así acceder a partes del teléfono, incluyendo archivos, imágenes, datos, cámara y micrófono. Aplicaciones como Hangouts abren MMS de manera automática, razón por la que se ha señalado esta app como particularmente perjudicial al hablar de la gravedad de Stagefright.

Este fallo de seguridad fue descubierto por la firma de seguridad Zimperium y afecta a casi la totalidad de smartphones Android, ya que el mecanismo libStageFright está presente en el sistema operativo de Google desde Android 2.2 Froyo hasta el actual Lollipop, siendo la versión 4.1 Jelly Bean (presente en 11% de los smartphones Android) la más vulnerable, debido a medidas inadecuadas de seguridad. El número de dispositivos afectados es, por tanto, de 900 millones.

Ahora bien, Android cuenta con procesos de seguridad adicionales, por lo que no significa que cualquiera de esos teléfonos podrían ser hackeados tan fácilmente. Desde la versión 4.0 Ice Cream, Android utiliza una tecnología llamada ASLR (Address Space Layout Randomization por sus siglas en inglés) que hace mucho más difícil la posibilidad de un ataque, debido a que el atacante no puede encontrar la ubicación del código. Esto significa que, a pesar de seguir siendo posible recibir un hackeo, las posibilidades son mucho más bajas en la gran mayoría de teléfonos Android.

Cómo saber si mi teléfono ha sido afectado

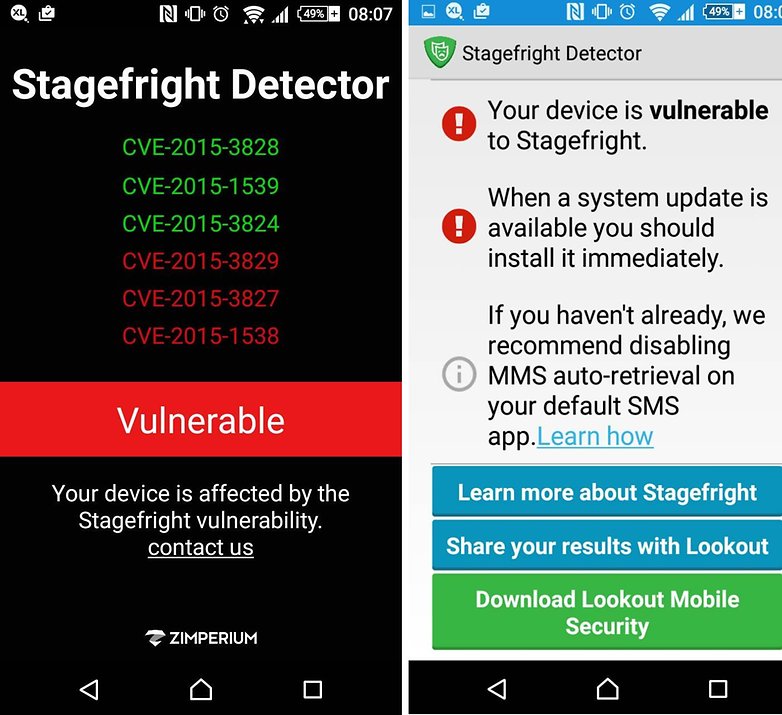

La misma compañía de seguridad que descubrió este fallo de seguridad con los MMS, Zimperium, lanzó una aplicación para ver si tu teléfono forma parte de la lista de terminales afectados por esta vulnerabilidad. Esperamos que en breve incluyan en la misma aplicación el método para comprobar si también es vulnerable a código malicioso alojado en archivos MP3 o MP4.

Puedes descargar la aplicación desde Google Play a través de este enlace.

Cómo protegerse

Zimperium todavía no ha desarrollado un parche capaz de acabar con esta vulnerabilidad así que, por el momento, la única solución es tener mucho cuidado con los archivos MP3 o MP4 que descarguéis desde internet o que os envíen vuestros contactos. La única forma de asegurar esta vulnerabilidad es recibiendo una actualización por parte del fabricante de vuestro dispositivo.

Días después del descubrimiento de la vulnerabilidad con respecto a los mensajes MMS, la misma empresa responsable de su descubrimiento desarrolló los parches capaces de solucionar este problema, los cuales fueron comprados por Google, tal y como se en el tuit del investigador que hizo su parche, por 1337 dólares. Curiosa cifra para una solución capaz de solucionar un problema que afecta a casi mil millones de teléfonos.

Google rewarded me $1,337 for these patches. That's after I talked them up from $1,000. Now Android has a VRP!

— Joshua J. Drake (@jduck)

julio 27, 2015

Sin embargo, esto no soluciona el problema completamente. Para poder utilizar el parche, Google necesita que los fabricantes de teléfonos desarrollen la actualización de software correspondiente para sus smartphones, lo cual está ocurriendo actualmente.

Mientras tanto, no está de más ir a los ajustes de tus aplicaciones de mensajería (principalmente Hangouts y Mensajes) y eliminar la opción que permite que estos servicios descarguen el contenido multimedia de manera automática. En Hangouts es necesario ir a Ajustes > SMS > Recuperar mensajes MMS, y desactivar esta opción, mientras que en los ajustes de los mensajes, tendrás que ir al apartado de MMS y desactivar la opción 'Recuperar automáticamente'.

Qué teléfonos recibirán el parche de Stagefright

Parche para la vulnerabilidad de los archivos MP3 y MP4

Todavía no se tienen noticias de una actualización que acabe con la vulnerabilidad de StageFrigth relacionada con los archivos multimedia pero una vez descubierto el gigante es mucho más fácil acabar con él. Google ya ha incluido esta vulnerabilidad en su actualización de seguridad para el mes de octubre y no tardarán mucho en desarrollar un antídoto.

Parche para la vulnerabilidad de los mensajes MMS

ASUS se suma a la actualización de seguridad y ya tiene disponible, vía OTA, un nuevo software para protegerse de los posibles exploit Stagefright, añadiendo algunas mejoras más. OnePlus 2 también tiene una actualización que ha empezado a lanzarse en la India vía OTA, para mejorar el rendimiento del dispositivo y solventar el parche de seguridad para Stafefright. La actualización tiene un tamaño de 1,1 GB.

Varios fabricantes ya han anunciado el desarrollo de la actualización de software que permitirá a sus teléfonos beneficiarse del parche de este seguridad. Estos son, por tanto, los modelos que recibirán la actualización de seguridad.

| Dispositivos | |

|---|---|

| Nexus 6, Nexus 5, Nexus 4, Nexus 9, Nexus 7 (2013), Nexus 7 (2012), Nexus Player | |

| Samsung | Galaxy S6, Galaxy S6 Edge, Galaxy S5, Galaxy Note 4, Galaxy Note Edge |

| HTC | One M8, One M9 |

| LG | LG G2, LG G3, LG G4 |

| Sony | Xperia Z2, Xperia Z3, Xperia Z3+, Xperia Z3 Compact |

| Motorola | Moto G 2015, Moto X Play, Moto X Style, Moto X, Moto X 2014, Moto Maxx, Moto G, Moto G 2014, Moto G 4G, Moto G 4G 2015, Moto E, Moto E 2015 |

| Asus | Zenfone 2 |

| OnePlus | OnePlus 2 |

Si tu teléfono no forma parte de esta lista, es recomendable que lleves a cabo las modificaciones en la manera en la que tu dispositivo recupera mensajes multimedia, tal y como hemos explicado arriba.

Hola Sergio

Entonces el parche llegará para octubre más o menos a los móviles que aparecen en la lista?, pero de este año o de 2015. Ya que he visto comentarios de hace 8 meses. No lo entiendo. Un saludo amigo

Una Donostiarra ?

A mo esto del stagefright me parece puro cuento chino para salir corriendo a comprar dispositivos nuevos con android 6 o actualizable a Android 6. Ya que a estas alturas son millones y millones de móviles que ha duras penas llegaron a kikat y otros a lillipop. Asi estas empresas de meten el dineral del mundo pues. Osea si tengo xperia z1 debo votarlo a la basura y comprar un z3 segun ellos. Xq ya que el z1 muere con lolipop que chevere y asi mismo día con el lg g2, nexus 4 móviles potenes que aún tienen potencial para mover Android 6 ellos los sacan del mercado sacando móviles nuevos con procesadores inferiores y con android 5.1.1 y futuras actualización al Mm. Que desastre. Lancen un virus y luego solo ellos tienen la cura.

Comercio puro, y perjudicacion al consumidor al 10000000%,

Vayan con ese cuento a otro lado. Si mas recuerdan en el 99 al 2000 estas mismas empresas incluyendo a intel y amd estafaron al mundo entero con el cuento de q las pc no iban a dar dicha fecha xq no estaban programas todo el mundo salio vuelto loco a comprar pcs. Y pa sorpresa todo era mentira. Asi mismito estan haciendo.

No si, de vaina si no salgo a votar mi tlf con android 5.1.1 o 4.4.2 pa comprarme otro de 700$ segun ellos. Que sigan soñando.

Bueno, yo no utilizo hangouts, ni bajo mp3 ni mp4 de internet, pero si es tan importante esa vulnerabilidad, no entiendo el porque no todas las marcas hacen parches para todos sus teléfonos, Sí a algúna marca no le interesa la seguridad de sus usuarios a nosotros los usuarios no nos debe importar el porque seguir con la marca y debemos buscar fabricantes a los cuales les importemos como usuarios, que no solo nos vendan espejitos y cuentas de colores, que cuando compremos nos den seguridad, soporte, garantía, dentro del paquete, ya basta.

Esto es ridículo millones de dispositivos vulnerables y el 99% seguirá siendo vulnerable ya que los fabricantes no están interesados en arreglarlo. En vez de tener una aplicación en la play store google para los errores de seguridad se lo deja a los fabricantes que no van a mover ni un dedo mas que para sus buques insignia. Ya que estos fallos se encuentran en el núcleo interno de andoid podría ser google quien lo arregle :(

Black berry priv pondrá al máximo esplendor la seguridad de Android xD y el Black Phone... La seguridad de esos móviles no tendrá nada que envidiar a la de IPhone

Me pregunto, ¿ este fallo alcanzará al nuevo BB ?. ?

No deberia, este BB llegara con una version actualizada por lo que el fallo ya deberia estar cubierto en su version de software. Saludos

Me refiero a Stagefright como tal, ya van dos; los mms y ahora audio mp3, y los que falten.

:v no es que me guste IOS, pero en IOS no pasaría esto. XD

Eso mismo estaba pensando jajaja, luego echan en cara el fallo de iCloud.. esto de Stagefright me parece harto mas graves que un par de fotitos porno filtradas de una que otra famosa..

Estoy gratamente contento porque Motorola se preocupa por toda su gama de dispositivos, y así mismo estoy decepcionado de que las otras firmas sólo le den soporte a su gama alta, olvidando a los que no pueden o no les interesa pagar tanto por un terminal, o los que tienen un gama alta desfasado..

Pues es un feo detalle, ya no es cosa de actualizaciones sino de seguridad con un producto que ellos han suministrado no regalado.

Tanto mi Nexus 5 como mi galaxy s6 recibieron en su momento un parche contra esta vulnerabilidad, a mi me parece perfecto.

Si, motorola es increible, siempre que apenas me entero de un fallo de seguridad así o que hay un android nuevo puedo estar tranquilo de que voy a tener el update, gracias motorola (Y).

hoy me llegó esta actualización en mi moto g 2014 seguramente no tardará en llegar a los demas

Tengo que comentar que a día de hoy, las actualizaciones que Google está distribuyendo a los Nexus, no sirve para nada.

Este parche está compuesto por cuatro líneas de código que no suplen el problema, sigue habiendo un desbordamiento en la memoría, como también se puede producir un desbordamiento de enteros y si esto se produce, producirá un buffer insufiente, pero aún así, seguirá leyendo el buffer llegando a producir un desbordamiento de la pila.

De todo esto tiene conocimiento Google después de distribuir los parches. Empresas de Seguridad, que se lo están tomando muy en serio, más que Google, están colaborando para llegar a solucionar el problema en sí.

No entiendo que Google, con los Ingenieros que tiene, lleve más de 4 meses sin haber resuelto el problema y, peor aún, que sigan distribuyendo un parche queno vale para nada.

¡¡Insólito!!

Un saludo

¿Fuentes que avalen lo que dice?

Investigadores de Exodus Intelligence lo aseguran, te dejo el enlace:

"http://blog.exodusintel.com/2015/08/13/stagefright-mission-accomplished/"

Un saludo

De momento solo ha llegado a los Nexus y algunas marcas en concreto, a ver si todas se implican como Google y prometen actualizaciones mensuales para corregir errores de seguridad

Hola Diego S,

Algunas marcas prometieron actualizaciones mensuales, esperemos no merme el rendimiento del terminal.