Cómo mejorar tu privacidad en Android

Tu smartphone sabe más cosas sobre ti que tú mismo, así que controlar tu privacidad es algo necesario para mantener una buena seguridad y evitar ser víctima de los malos. Si te pones un poco a pensar hay un muchas actividades que realizas a través de tu smartphone que manejan datos de gran sensibilidad. Se trata de un dispositivo que casi siempre está conectado y contiene mucha información personal.

- Cómo proteger tu smartphone en caso de robo o pérdida

- Todo lo que necesitas saber antes de contratar seguro para tu smartphone

Para empezar nuestro smartphone conoce en cada momento nuestra ubicación, sabe a quién llamamos, envía nuestro mensaje y correos, contiene fotos y vídeos personales, sabe lo que buscamos por internet, las aplicaciones que usamos, los juegos que más nos gustan y cuanto tiempo les dedicamos, y seguramente también tenga una idea de en qué gastamos nuestro dinero. Todo esto forma parte de nuestra privacidad.

Cambia la manera en la que usas tu smarphone

La seguridad y la privacidad no siempre son lo mismo, pero manteniendo un mínimo de privacidad nuestra seguridad también se verá aumentada. El único inconveniente es que no hay ningún atajo no existe ninguna aplicación que podamos instalar y nos solucione el problema.

La única manera de aumentar nuestra privacidad es cambiar nuestros hábitos. Podemos empezar por desactivar los servicios de localización y activarlos cuando realmente lo necesitemos, desinstalar aplicaciones que no utilicemos y ser un poco más exigente a la hora de instalar nuevas. A continuación vamos a ver algunos métodos más para aumentar nuestra privacidad.

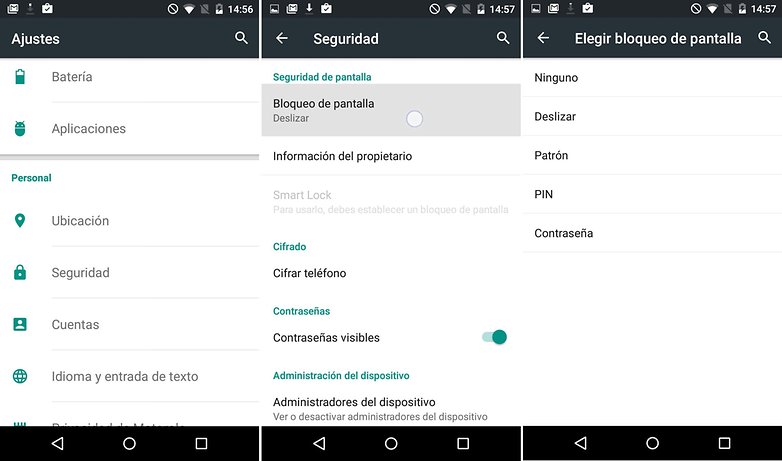

Configura un bloqueo de pantalla

Este es el primer paso para mantener la información que contiene nuestro smartphone lejos de la mirada de terceros.

Si tu dispositivo cuenta con sensor de huella dactilar no mejor forma de despertar tu smarphone con la huella de tu dedo. Si tu smartphone no cuenta con ello siempre puedes poner un PIN, un patrón o una contraseña. Para configurar la pantalla de bloqueo dirígete a Ajustes > Seguridad > Bloqueo de pantalla, elige el que prefieras y sigue las instrucciones.

Cuidado con la contraseña si tienes Lollipop ya que recientemente se ha descubierto un bug capaz de hacer un bypass y saltarse la autentificación. Si tu smartpohne tiene Lollipop y no es un Nexus (ya lo tienen arreglado) yo me decantaría por otro método hasta que el fabricante consiga un parche para el fallo con la contraseña.

Si eliges PIN o patrón, también te recomiendo cambiarlo de vez en cuando ya que es fácil reconocer los movimientos desde lejos o por encima del hombro.

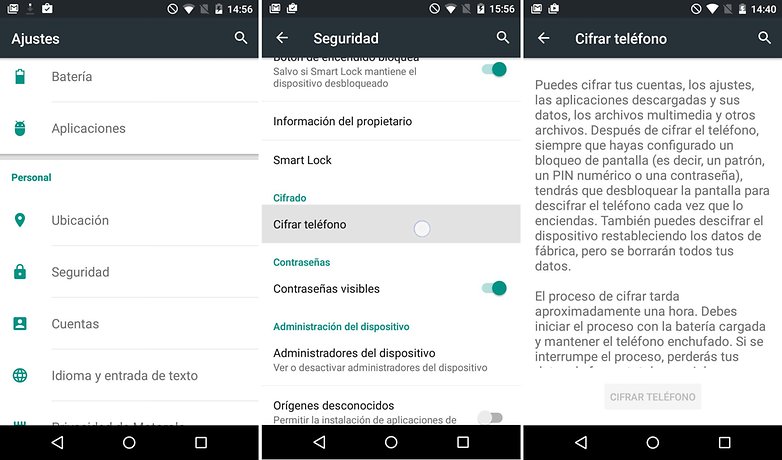

Encripta tu smartphone

Normalmente nadie encripta sus datos ni sus comunicaciones y esto hace que la mayoría de la información sobre nosotros que pulula por la red sea visible para todo aquel que se preocupe de interceptar esta información. El segundo paso para mejorar nuestra privacidad es encriptar los datos que se almancenan en el smartphone.

Desde Ajustes > Seguridad > Cifrar teléfono, necesitaremos tener la batería bien cargada y el proceso puede durar al rededor de una hora. Con esto los datos de nuestro dispositivo estarán cifrados y necesitaremos introducir la contraseña, PIN o patrón para descifrarlos y poder usar el terminal.

La mayoría de aplicaciones de mensajería ofrecen mensajes cifrados durante el tránsito como WhatsApp o Skype, pero el servicio puede leer estos mensajes. Con los chats secretos de Telegram no aseguramos además que solo la persona a la que enviamos el mensaje podrá descifrar la información.

También hay aplicaciones que te ofrecen comunicaciones cifradas si eres una persona sensible al espionaje industrial, por poner un ejemplo. Con la aplicación RedPhone podemos hacer llamadas privadas encriptadas end-to-end, es gratis y open source. Para mensajería segura contamos con G Data Secure Chat y con TextSecure, con ellas podemos tener chats cifrados en incluso SMS encriptados.

Navegar a través de VPN

A veces no basta con navegar de incógnito. Una conexión VPN (Virtual Private Network) nos permite crear un túnel a través de internet hasta un punto de acceso o servidor en el que confiemos. Es decir, la comunicación entre nuestro smartphone y el servidor VPN será encriptada y toda la información que necesitemos de internet llegará desde este servidor seguro.

Si no disponemos de un servidor en el que configurar un acceso VPN para conectarnos con nuestro smartphone podemos recurrir a los servicios que se ofertan en la red. Hay algunas aplicaciones que ofrecen este servicio gratis pero debemos aceptar su acuerdo por lo que seguro ya no es tan privado (No digo que vendan nuestras contraseñas del banco, sino que más bien venden nuestros hábitos, las cosas que nos gustan, y otra información con fines meramente comerciales). Lo mejor suele se contratar un servicio con una cuota mensual.

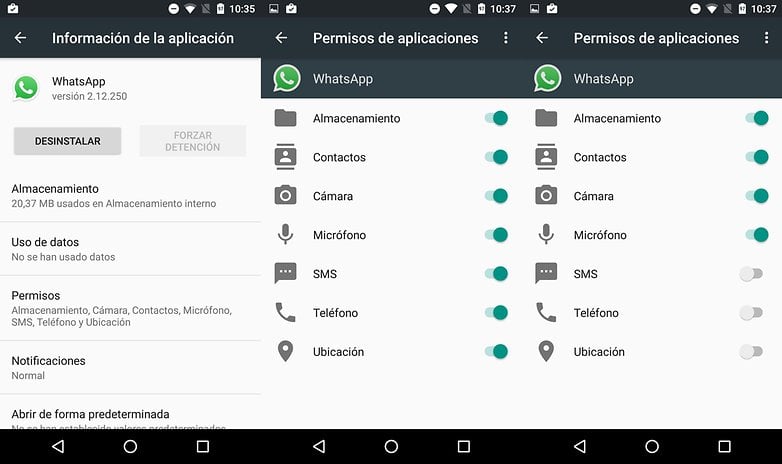

Controla tus aplicaciones

Muchas de las aplicaciones gratuitas que puedes encontrar piden más permisos de los que deberían y es porque quieren rastrear nuestra información con fines comerciales. No es raro encontrar una aplicación para encender el flash a modo de linterna y que quieran además tener acceso a cosas tan dispares como a la conexión Wi-Fi y al posicionamiento.

Por suerte el siguiente paso de Android viene por este camino. Con Android 6.0 Marshmallow el usuario va a poder revocar los permisos de aplicación que crea inapropiados teniendo un control exhaustivo de las aplicaciones.

¿Te preocupa la privacidad?

Hay privacidad en @ndroid?

Solo si te lo propones

muy interesante, pero porque nos pones el android 6 si ni siquiera a salido la actualización... como nos dejan con ganas de tenerlo =(

Finalmente todo es personal, y cada quien sabrá los datos que pretende ocultar, de acuerdo a lo que comentas casi para todo hay una solución y se incrementa la seguridad con marchmallow, prácticamente mi teléfono es publico y lo único que hago es utilizar solo apps de pago.

Me parece interesante el artículo y buenas opciones.

Me parece interesante el artículo, como medidas de protección hacia nuestra privacidad, pero quisiera matizar algunos aspectos de los que se reflejan aquí.

Con respecto a las aplicaciones de mensajería, en concreto - Telegram - citado aquí, con sus chats secretos, puedo asegurar que el mensaje enviado a la persona deseada, será la única que podrá ver dicho mensaje; como ya comenté en otro post, hoy día no hubo nadie que lo haya podido descifrar, son mensajes de terminal a terminal, a no ser que el hacker haya intervenido el terminal de uno de ellos, no se podrá leer.

Sobre navegar a través de VPN, su seguridad cifrada va através de servidores y en buena medida son útiles para mantener nuestra privacidad al navegar, pero susceptibles de ser atacados los servidores para una posible identificación.

Me estraña que no se haya citado - Tor -, probablemente sea el medio más privado de navegación que hay, por poner un dato, cuerpos militares utilizan esta red a nivel mundial, por citar un sector ..............., por algo será, aquí la navegación no va através de servidores, va de terminal a terminal, produciéndose un enrutamiento de la red, complicadísimo de detectar de donde procede cierto terminal desde el que se está operando, aparte de utilizar a su vez otras herramientas.

Y, con respecto al control de las aplicaciones sobre los permisos, no sé si en la versión oficial de Lollipop 5.1.1 no viene, pero en las ROMs ya llevamos unos cuantos meses con la oportunidad de modificar los permisos que podemos dar a una aplicación.

Aunque haya matizado estos tres puntos, me parece muy bien el artículo sobre la Seguridad que has expuesto.

-

Mod

22 sept. 2015 Link al comentarioTal vez no mencionaron Tor porque desde hace mucho tiempo que esa red es insegura.

Como bien sabes, en "The Onion Router" quien controla el nodo de salida controla todo el trafico, se ha comprobado que la mayoría de los nodos de salida están capturando todo el trafico que circula a través de ellos, además al ser nodo de salida todo su tráfico esta sin el cifrado característico de Tor.

La mayoría de los hackers tienen nodos de salida en tor para capturar el trafico y así obtener de manera sencilla la información mas sensible de sus víctimas, ya han habido casos de robo de identidad y extorsión a usuarios de la red Tor.

También los gobiernos tienen nodos de salida capturando el trafico y además la NSA filtra el trafico que este relacionado con Tor por medio de "XKeyscore" así si tu entras alguna vez a una pagina .onion o haces uso del Tor browser en la NSA estarán capturando todo tu trafico de forma automática.

Otro detalle también muy importante es que te infecten tu Pc haciendo uso de las vulnerabilidades que tiene el Tor Browser lo cual les daría acceso a todos los archivos de tu maquina, páginas visitadas, cuentas, etc. Si visitas la deep web es casi seguro resultar infectado.

Si estas usando Tor en tu Android usaran otras vulnerabilidades para acceder de igual forma.

La gran mayoría de los que usan Tor lo hacen para visitar sitios de forma anónima y sin darse cuenta están dando toda su información a las personas mas peligrosas del mundo. :(

Is Tor Safe? Anonymous Browser Hacked

http://www.ibtimes.com/tor-safe-anonymous-browser-hacked-suspects-keeping-quiet-privacy-advocates-shaken-1645210

NSA 'targets' Tor web servers and users:

http://www.bbc.com/news/technology-28162273

How Hacking Team Created Spyware that Allowed the FBI To Monitor Tor Browser:

http://americanpeacenik.com/2015/07/16/how-hacking-team-created-spyware-that-allowed-the-fbi-to-monitor-tor-browser/

La red Tor si fue segura, hasta que la NSA y el FBI empezaron hace unos años a monitorear la red Tor para detectar la delincuencia que se encondía detrás de ella, es decir, con la aplicación - XKeyscore -, analizador de paquetes de entrada y salida (por explicarlo de manera sencilla) han conseguido penetrar en la red Tor y desarticular Pederastas, págnas de venta de droga, venta de armamento, hackers, etc.... y lo suyo que les costó, con todo el arsenal que tienen de computación. También se produjo la infección de terminales a través de malware, cuya finalidad era obtener los paquetes circulantes dentro de la red Tor, desde el inicio, en el primer paquete ya va implícita la IP pública de cada uno, lo demás es un simple rastreo de seguimiento de los paquetes dentro de la red Tor, pero para eso hay que estar dentro del terminal, sino, hoy día nada de nada y para ello hay detectores de este tipo de malware.

Haciendo referencia a los 2 primeros enlaces, son situaciones pasadas en Julio de 2014 y que les fue muy dificil saltar y penetrar en la red Tor, una vez dentro ya no hay problema de control, pero estamos hablando de sistemas de penetración muy, pero que muy potentes.

En el tercer enlace sigue refiriéndose al año 2012, 2013 y 2014 y hastas Junio de 2015 (bug encontrado por devilangel, en el que no se podía instalar certificados cifrados en la versión estable de Tor Browser como la versión experimental beta)

Vamos ahora a Septiembre de 2015 - Tor -, para evitar estas cosas el departamento de “The Engineering Task Force” (IETF) junto con la “Internet Assigned Numbers Authority“, un departamento específico de la ICANN, han publicado una norma donde reconocen el uso de los dominios .onion para su uso único dentro de la red Tor (no como antes que no estaban dentro de la red Tor, por eso eran interferidos), siendo imposible acceder a ellos desde una configuración no segura y filtrada por los proxies de Tor.

Estos dominios sólo podrán ser accesibles desde aplicaciones y proxies conectados a esta red. Cualquier otra aplicación que intente acceder a un dominio .onion no enrutada devolverá un error, y el DNS no será capaz de resolver dicha dirección. Las nuevas normas también reducen la recopilación de datos por parte de los servidores DNS e impiden el uso de servidores caché no certificados para la red Tor, aprovechando los certificados SSL y TLS.

También existe otra medida para conectarse a Tor, a través de un cliente capaz de analizar los relés de esta red y conectarse sólo a los seguros, preservando la seguridad, la privacidad y garantizando que nuestro tráfico no pasará por routers controlados ni por organizaciones ni por piratas informáticos.

Este cliente es capaz de reducir el número de relés inseguros e incluso de buscar soluciones sobre cómo establecer una conexión cuando no haya forma de hacerlo de forma segura.

También hay un software de - biometría del tecleo -, que pretende a través de las pulsaciones y ritmo del teclado conseguir información si un usuario entra en un a página web, etc......, pero para ello hay software, que procesa de manera aleatoría el ritmo de las pulsaciones y espacios que realmente nosotros realizamos, para así desvirtuar el software que nos intenta controlar.

Lo que expuse en el post anterior, ya decía que utilizar Tor y a su vez otras herramientas.

A día de hoy siguen las tropas americanas utilizándolo, Corea del Sur (sus tropas) periodistas, etc.......y otro tipo de personas no muy deseables, pero en estos momentos, su seguridad está más que demostrada. Otra cosa es que hay que hacer para utilizar correctamente esta red, no solamente es conectarse, si verdaderamente quieres navegar de manera anónima.

Y para terminar, que me alargué bastante, pero quería dejar claro, el principio de Tor, el antes y el ahora, os dejo 2 enlaces sobre las conexiones a través de VPN:

http://www.engadget.com/2015/06/30/vpns-leak-your-information/

https://torrentfreak.com/hola-vpn-sells-users-bandwidth-150528/

Tengo un par de preguntas para ti, ¿el termino "infectado" que significa para ti? por que he buceado un par de veces en la deep web y al menos no me ha entrado nada en el PC, que se pueda percibir al menos, por mi y por los antivirus.. y la otra pregunta es, si Tor es tan "pobre" en terminos de seguridad para ti, ¿que otro software usarias? por que dentro de los mas populares al menos, lo que he leido es que en I2P y en Freenet, las cosas estan similares por lo que navegar seguro es practicamente imposible, a lo menos dificil..

Sçbr²⁴, me imagino que esperas la respuesta de Raúl a tus preguntas, lo que si voy a indicar es lo siguiente:

- la seguridad absoluta no existe, lo que si hay son sistemas de protección, en todos los ámbitos, que procuran obtener una mayor seguridad en la privacidad de los usuarios, esto no quita que aparezcan métodos de desarrollo que desborden estos sistemas, lo estamos viendo a diario, es el pan nuestro de cada día, es una pelea contínua. Efectivamente la seguridad en Tor, será saltada y no a muy tardar.

- un ejemplo de esto es la utilización de algoritmos cuánticos (estamos hablando de palabras mayores), estos van a provocar el poder romper cualquier cifrado existente hoy día (por muy bien encadenado que esté el cifrado, aunque sea de terminal a terminal, es decir, de extremo a extremo, serán capturados y descifrados por este sistema), de momento no va a ver sistema capaz de frenar este algoritmo, aunque como es natural, también se está estudiando la manera de parar este algoritmo utilizando el mismo sistema (la cuántica), sistema muy complejo y que nada tiene que ver con la actual programación convencional.

- todo esto está en proceso de desarrollo, pero bastante avanzado, tanto por una parte como por otra. Esto va a revolucionar la manera de ver trabajar a los sistemas.

Por otra parte - Snowden -, todo lo concerniente a la NSA lo ha publicado a través de la red Tor, ni el Gobierno Americano, ni la NSA y el FBI, fueron capaces de bloquear la información soltada por él en la red Tor. Existen otro tipo de herramientas, como dije en el primer post, que se complementan con la red Tor y - Snowden -, como profesional de la NSA las ha utilizado, para no ser bloqueado.

Por otro lado, Sçbr²⁴, el entrar en la - deep web - no implica que seas infectado por el malware expuesto aquí, si uno tiene un sistema de seguridad potente que bloquee la lectura de tus datos, otra cosa es que tu terminal esté hackeado (saltandose el firewall o el antivirus) y por tanto cualquier movimiento sea registrado. El problema de las personas infectadas son aquellas cuya seguridad utilizada es mínima y por el desconocimiento de donde se meten, porque aunque no lo creáis, todavía hay muchísima gente que la seguridad que emplea es mínima o nula y, muchos prueban a entrar en sitios que simplemente con los Pop-Up de las páginas Web ya están infectados, si además se introducen en una red oscura como es Tor, aquí caen en picado, por eso lo que cita Raúl de usuarios que han sido utilizados por hackers maliciosos, pero no penséis que todo el que navega por aquí es para cometer un delito, es un mínimo de usuarios comparado con los que circulan.

La red nació con otra finalidad, de hecho ha ayudado a los ciudadanos de ciertos paises para poder comunicarse con el exterior o ver páginas vetadas por su Gobierno.

En fin, esto es lo que hay.

Gracias por la aclaracion;)

-

Mod

24 sept. 2015 Link al comentarioDe hecho no hay forma 100% segura de conectarse a internet pero lo importante es no llenar internet con información sensible. :)

Mencionan los nodos seguros pero esos son nodos intermedios, aquí los importantes son los nodos de salida porque esos nodos no usan cifrado por ser de salida, para cualquiera es fácil crearse un nodo de salida y capturar el trafico que pase por ese nodo, el método es sencillo y para alguien con malas intenciones es fácil tener cientos de nodos capturando información la cuál sera mas sensible que el trafico que circula fuera de Tor.

El gobierno fácilmente ha instalado equipos de monitoreo en casi todos los enlaces del internet, poner cientos o miles de nodos en tor es mas sencillo aun.

Edward Snowden no publico el mismo la información, se lo dio en persona a un grupo de periodistas para que ellos publicaran la información, el fue perfectamente claro en ese aspecto, literalmente dijo que el no publicaría ninguno de los documentos porque el no era el indicado, el solo le daría el archivo con toda la información que tenia para que las personas comunes, en este caso los periodistas fueran los que decidieran si se publicarían esos archivos o no.

La única comunicación que tuvo fue con la periodista que lo entrevisto antes de darles el archivo y para la comunicación solo uso email cifrados con PGP, de hecho el único cliente de email que uso fue Lavabit, la NSA obligo al fundador de Lavabit a cerrar su servició de email porque era un método de comunicación altamente seguro.

El mismo Snowden menciono que la NSA capturaba todo el tráfico de internet y usaba XKeyscore para analizar el tráfico a base de algoritmos y palabras clave, como ya les he dicho si usan Tor ustedes mismos se añaden al área investigada por el gobierno.

Lo que diga el FBI sobre si Tor se puede o no se puede penetrar es irrelevante, hasta hace unos años todo el mundo creía que el internet no se podía espiar y gracias a Snowden ya todos sabemos que somos espiados desde la década pasada.

Como les dije antes, no se debe confiar ciegamente en Tor porque así como se puede acceder a nodos benignos también se puede acceder a nodos malignos, al igual que la deep web, hay sitios mas seguros que otros.

Mi recomendación es que si desean navegar de forma anónima no deberían de usar Tor como método infalible porque tiene muchas características que se pueden explotar con la diferencia que cuando eso pase (si no es que ya paso) no habrá un Edward Snowden que nos advertirá de ello.

Hay varios VPN que son seguros y no tienen limitaciones de velocidad, si lo que desean es eludir el bloqueo del gobierno con un simple VPN es mas que suficiente.

Si desean navegar de forma anónima lo mas importante es no usar información personal, no acceder a ninguna red social ni a apps de mensajería inseguras por que es fácil identificar a alguien por su manera de expresarse, por ejemplo veo mucha similitud en el usuario Vertice con el usuario Nacho S. (elneneburlon) a quién se le dio de baja hace tiempo y no estoy capturando trafico ni rastreando a nadie.

Método infalible no hay ninguno y el software siempre cae por vulnerabilidades por eso es de mucha ayuda usar un equipo con hardware modificado para que por ejemplo que no exista el acceso físico a medios de almacenamiento, ni a cámara, ni al micrófono, siempre desde una red que no este registrada a su nombre, usando un método para cambiar su mac address. Después ya podrían decidir si usan Tor, Tails o algun metodo distinto en ese equipó y si añaden mas capas de seguridad o no. :)

Efectivamente no hay 100% seguro, ya lo comenté anteriormente.

Sobre los Nodos de salida, cualquiera que no sepa cómo funcionan le sucedería lo que dices y los de entrada?, ya no vamos hablar de los intermedios, bien!, pero sobre esto, alguien te lo va explicar mejor.

Sobre Edward Snowden y a través de Tor, es verdad no fue así, bien!, pero...... ya te dirán.

Que no hay que hacer caso al FBI de lo que dice de Tor?, yo que tú lo haría, saben mucho más.

Nadie confía ciegamente en Tor, ni como método infalible, nadie dijo nada sobre esto al respecto, sería absurdo, pero parece que no leíste bien lo expuesto en el 2º post anterior.

Comentas que para evitar penetraciones gubernamentales o de hackers (los hackers lo añado yo), hay ciertas VPN seguras para navegar seguros por internet ?. Permíteme que lo dude......

Sobre la información personal en internet, redes sociales, noticiarios, páginas web, etc.... no te creas ni la mitad de los que ves, leas o escuches, porque no es cierto y, sobre cierta similitud con otro usuario en mi forma de expresarme o técnica empleada, también te van a explicar cómo es posible esto. Por cierto, aunque rastrearas no conseguirías nada, aparte de ser ilegal.

En el último párrafo coincido algo contigo, hombre Tails!, colas de encriptación para navegar por Tor, muy bien!.

Te extrañará este post, pero prefiero que mi colega deje más claras las cosas aquí expuestas, porque no todo lo que comentas es así, bien porque lo hayas leído, visto o buscado en páginas web, etc....., como dije anteriormente, no todo lo que se dice es cierto, existe un fin para dar cierto tipo de informaciones en un momento determinado al público en general o a los medios de comunicación, para realizar un análisis de dicha repercusión y que al final es falsa o medio-falsa. También hay informaciones que jamás las encontrarás en la red, por su especial dificultad.

-

Mod

27 sept. 2015 Link al comentarioCreo que te falto ver a la fuente mas importante de todas las filtraciones amigo.

Sobre el VPN puedes tener todas las dudas que gustes, solo fue un comentario :) sobre ti no es necesario rastrear nada, con el tiempo sera mas que suficiente para ver si eres Nacho con cuenta nueva o no.

Fíjate que para conseguir información real nunca he batallado y cuándo se trata de datos o procedimientos técnicos siempre los comprobamos antes, eso es lo genial de estar rodeado de personas que se dedican a lo mismo.

También gracias a mi trabajo tengo acceso a documentos que no son de acceso publico, tengo acceso a todo tipo de publicaciones, estándares y protocolos que pocas personas llegan a ver en toda su vida. ;)

Nacho S.

1.- Me gustaría que rectificara sobre : el usuario Nacho S. (elneneburlon) a quién se le dio de baja hace tiempo; está cometiendo un error e infundiendo una noticia que no es veraz. Nadie me ha dado de baja en este foro, yo eliminé el registro en AndroidPit, nadie más. No de informaciones falsas al resto de usuarios, ajústese a lo que establece ser Moderador en un Foro.

Nacho S.

2.- Veo que tiene muy buena relación con sus compañeros en la empresa que trabaja, es como debe ser, tiene información real detallada, realizan comprobación de datos y procedimientos técnicos, acceso a documentos, tipo de publicaciones, estándares y protocolos que pocas personas llegan a ver en toda su vida.

Me imagino que se referirá al tipo de trabajo diario en la empresa donde trabaja, porque por lo que aquí ha expuesto, demuestra tener desconocimiento de ciertas cuestiones aludiendo a la Fuente de las filtraciones, sobre Tor y las VPN.

Si tuviera conocimiento de tantas cosas, sabría que antes de comunicar Edward la noticia (noticia que usted a conocido como el resto del mundo, como especifica en un artículo anterior por usted), ya se sabía lo que estaba haciendo la NSA, FBI y GCHQ, principalmente desde hacía bastantes años, pero para saber estas cosas hay que estar en cierto circulo, que usted no está.

Nacho S.

3.- La Fuente, conexión directa con ella desde el inicio; precisa usted como realizó el comunicado y ese procedimiento es el que está en todas las informaciones públicas y en el documental hecho por Laura Poitras Citizenfour. Lo que le puedo decir es que Edward tiene publicada toda la información en un servidor de los documentos filtrados, catalogados e indexados, además de todos los enlaces relacionados con las noticias realizadas por los periodistas. Le debo corregir sobre Lada Levison fundador de Lavabit, tuvo que cerrar su correo electrónico cifrado por presiones no de la NSA, sino, del FBI, no sabe usted que nivel de presiones recibió, no le quedaba otra opción.

¿Sabe porqué tuvo que cerrar?, porque la NSA no era capaz de conseguir leer el contenido del algoritmo cifrado PGP.

Y no debo contar más en este foro que no es el adecuado, hay mucho más que desconoce usted de este tema.

Nacho S.

4.- Tor, como le ha comentado Verticesieu, no debe hacer caso de todo lo que está escrito. Edward comentó que estaba siendo atacada la red expresamente más que otras, también comento la utilización de XKeyscore para capturar el tráfico en la red y después analizar todos los datos para conseguir el contenido y la identificación del individuo. Como no todo sale a la luz y ciertas informaciones son manipuladas por intereses que usted desconoce, le voy a comentar ciertos procedimientos para navegar por Tor.

A la NSA le fue incapaz de descifrar mensajería utilizando Tor y un correo electrónico (no lo puedo citar). Programa para encriptar archivos en el PC y otro para cifrar mensajes instantáneos. El protocolo PGP, Pretty Good Privacy, dearrollado por Phil Zimmermann en 1991 y que actualmente está más desarrollado tampoco. Si a la vez de utilizar la red Tor y CSpace, sistema de mensajería, y ZRTP, la NSA pierde totalmente el seguimiento de la comunicación, no es capaz de identificar al individuo o individuos. Si con Tor utilizamos Técnicas extractivas de Texto 1, 2 y 3, herramienta de limpieza de Metadatos, el protocolo de cifrado PGP y Monitorización de relés de escucha, es imposible actualmente identificar al origen y conseguir descifrar el contenido, en el nodo de salida, para su análisis. Resultado nulo. Existen otros procedimientos que no proceden comentar aquí por Seguridad.

Nacho S.

5.- VPN, habla de ellas como método para esquivar las escuchas gubernamentales y en el último escrito, le dice a Verticesieu, que solo fue un comentario. Debe de aclararse sobre lo que dice, sí o no, o es una mera especulación suya?.

Le voy a indicar lo que sucede con las VPN, son túneles entre dos puntos en Internet, cuyos datos se canalizan a través de ese túnel, protegidos por un cifrado. Le voy a citar varios programas que hacen saltar el cifrado, entre ellos está: VALIANTSURF, TURMOIL/APEX, SPIN9, POISENNUT, etc............... Las últimas VPN que fueron hackeadas en enero de este año, siendo las más importantes y seguras fueron Astrill, StrongVPN y Golden Frog.